Různé zpravodajské zdroje informovaly o objevení kritické zranitelnosti CVE-2021-44228 v knihovně Apache Log4j (úroveň závažnosti CVSS 10 z 10). Miliony Java aplikací používají tuto knihovnu k protokolování chybových zpráv. Aby toho nebylo málo, útočníci již tuto zranitelnost aktivně využívají.

CVE-2021-44228, také nazývaná Log4Shell nebo LogJam, je chyba zabezpečení třídy vzdáleného spuštění kódu (RCE). Pokud se útočníkům podaří jej zneužít na jednom ze serverů, získají možnost spouštět libovolný kód a potenciálně převzít plnou kontrolu nad systémem.

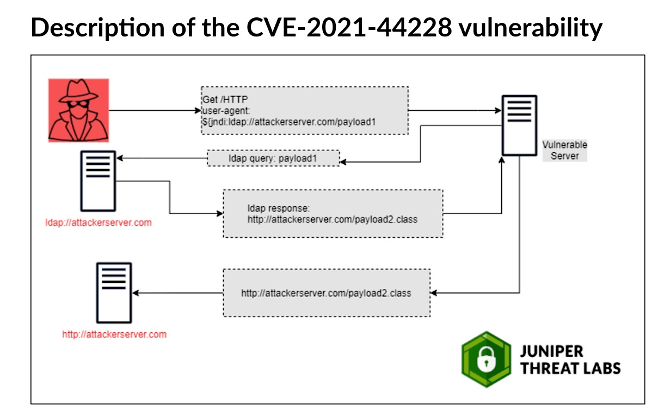

Vše, co je od protivníka vyžadováno k využití zranitelnosti, je poslat speciálně vytvořený řetězec obsahující škodlivý kód, který je zaznamenán pomocí Log4j verze 2.0 nebo vyšší, což umožňuje aktérovi hrozby načíst libovolný kód z domény kontrolované útočníkem na citlivý server a převzít kontrolu.